Estabelecer uma conexão VPN site-to-site garante uma ligação segura entre o datacenter corporativo e o restante da infraestrutura. Com essa solução, os usuários acessam diretamente as instâncias hospedadas ao se conectarem ao roteador virtual da conta, a partir de um dispositivo no centro de dados da empresa. Além disso, é possível configurar essa conexão segura entre duas VPCs distintas ou entre zonas de alta disponibilidade no ambiente, eliminando a necessidade de criar uma VPN separada para cada instância.

Porque fazer uma VPN site-to-site ao invés da VPN remota?

A diferença da VPN remota para as VPNs site-to-site é que a site-to-site conecta redes inteiras entre si, por exemplo, conectando uma rede de filial a uma rede da sede de uma empresa. Em uma VPN site-to-site, os hosts não possuem software cliente VPN; eles enviam e recebem tráfego TCP/IP normal através de um gateway VPN.

Caso queira configurar uma VPN remota no seu data center virtual, acesse este link!

Para configurar uma conexão Site-to-Site VPN, realize os seguintes passos:

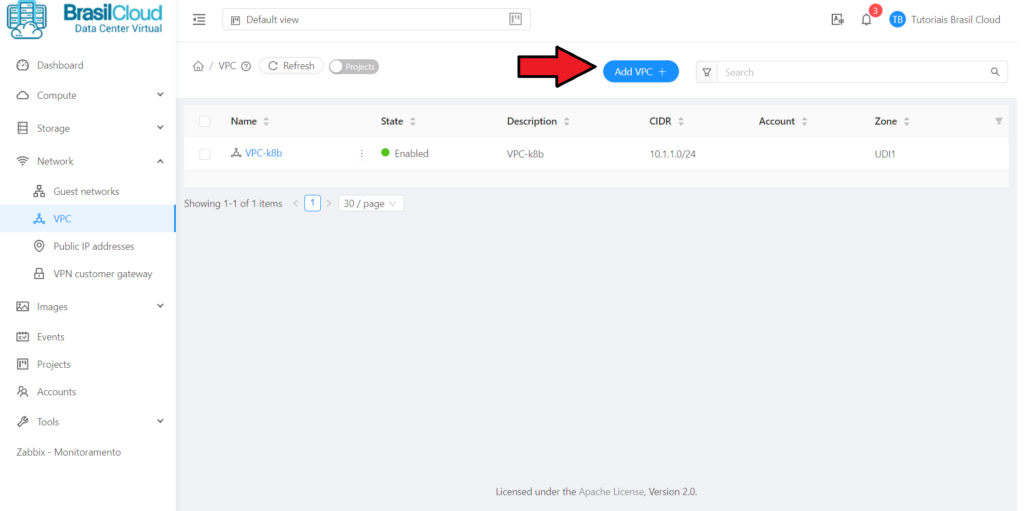

- Crie uma nuvem privada virtual (VPC).

- Crie um gateway de cliente VPN.

- Crie um gateway VPN para a VPC que você criou.

- Crie uma conexão VPN do gateway VPN da VPC para o gateway VPN do cliente.

Crie uma nuvem privada virtual (VPC):

Para aprender a criar uma VPC em seu data center virtual, acesse este link!

Criando e atualizando um gateway de cliente VPN:

O gateway de cliente VPN conecta-se a apenas um gateway VPN por vez.

Para adicionar um gateway de cliente VPN:

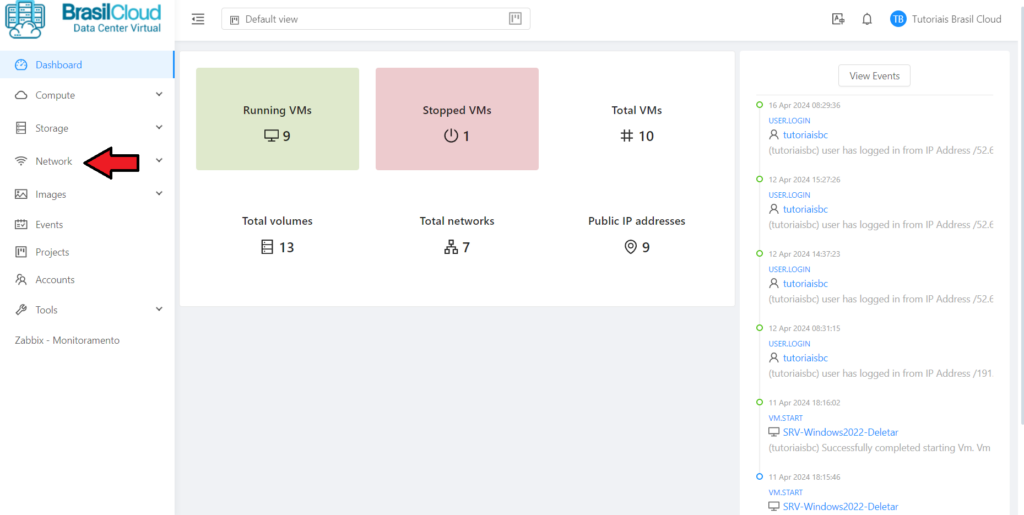

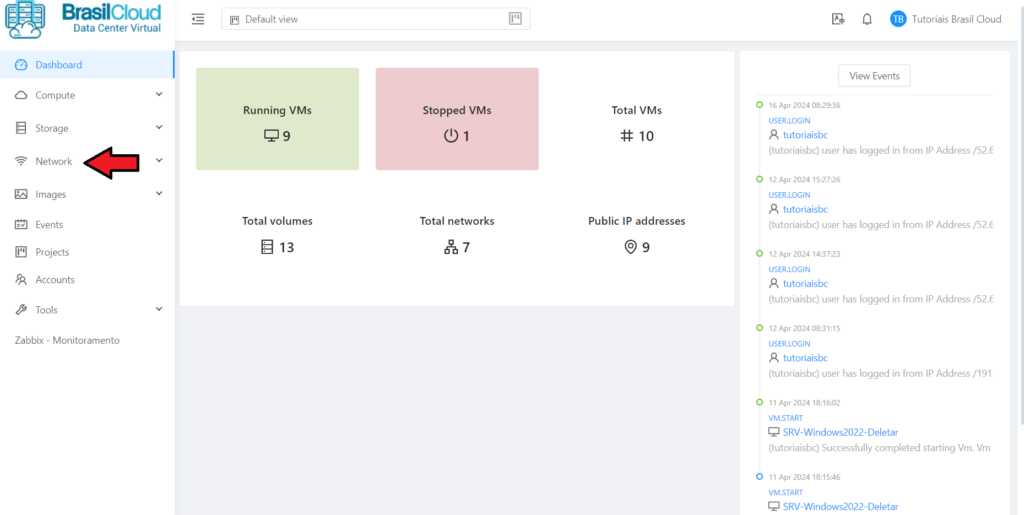

- Primeiramente faça login no painel da Brasil Cloud como administrador ou usuário final.

- Em seguida, na navegação esquerda, escolha Rede.

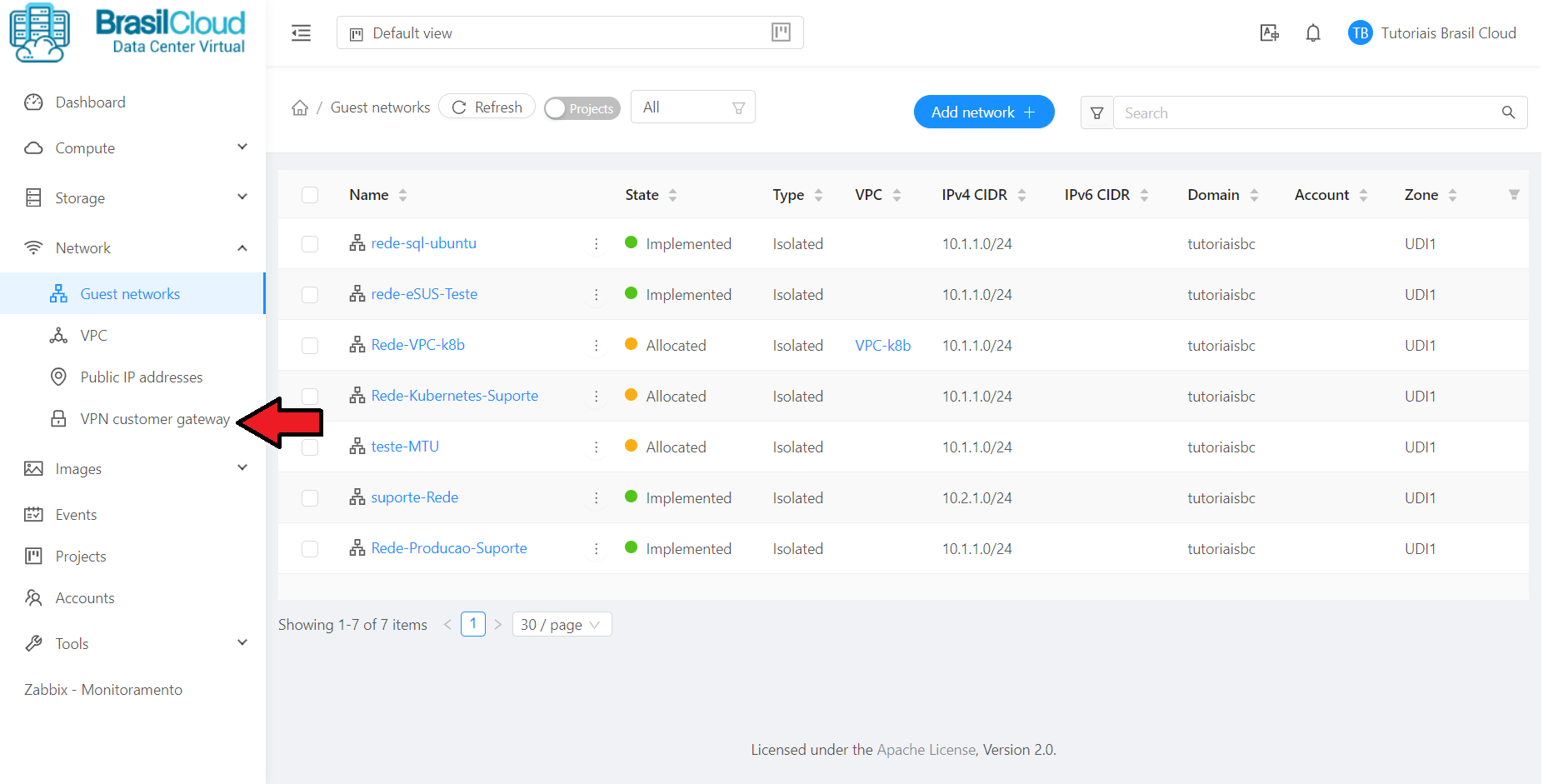

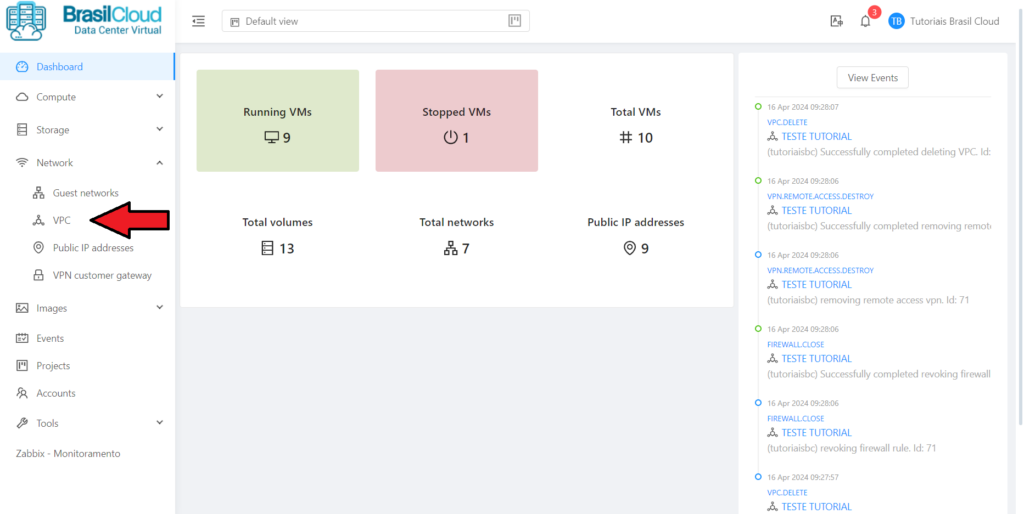

- Em seguida, na visualização ‘selecionar’, selecione VPN Customer Gateway.

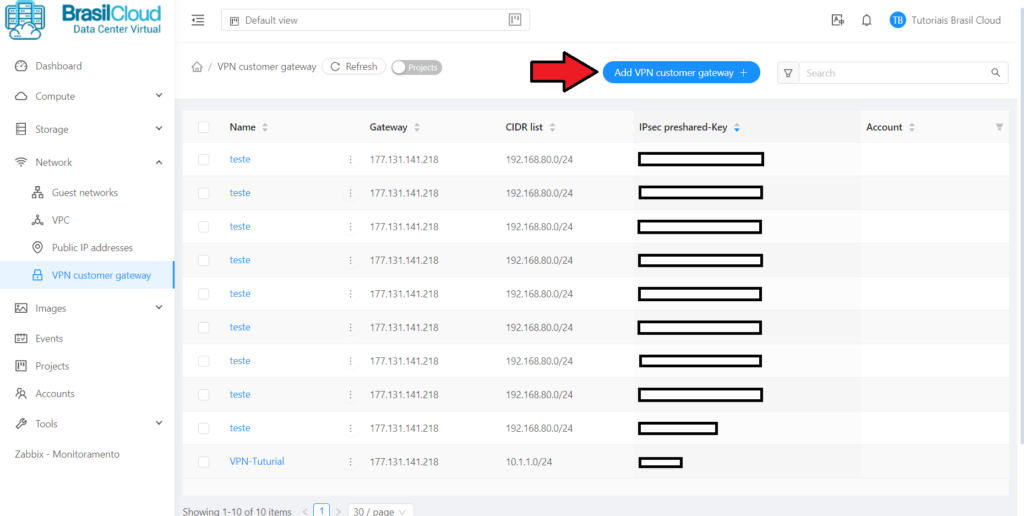

- Clique em Adicionar gateway de cliente VPN.

Logo depois Irá abrir a seguinte janela:

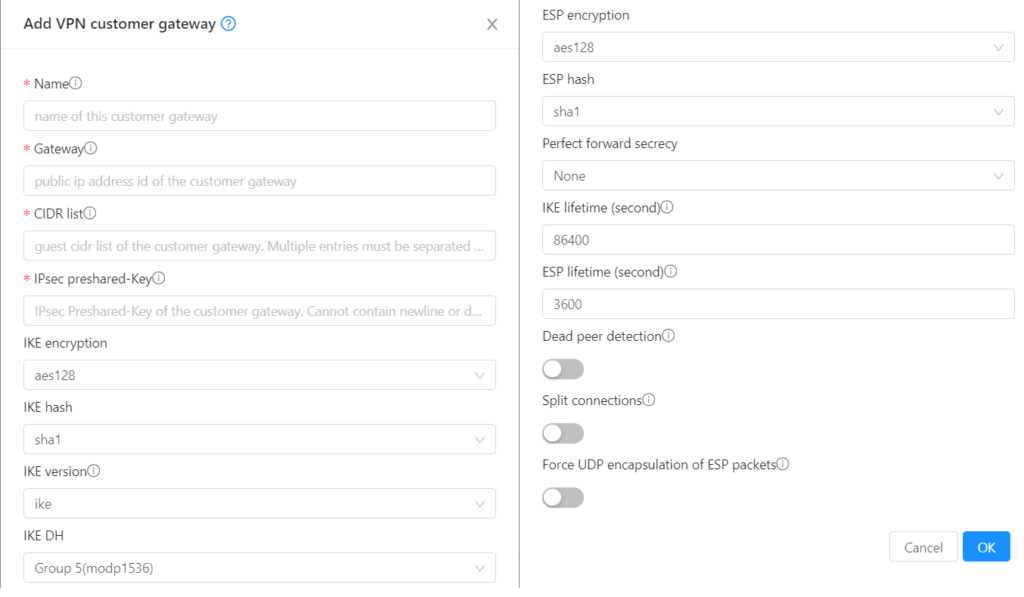

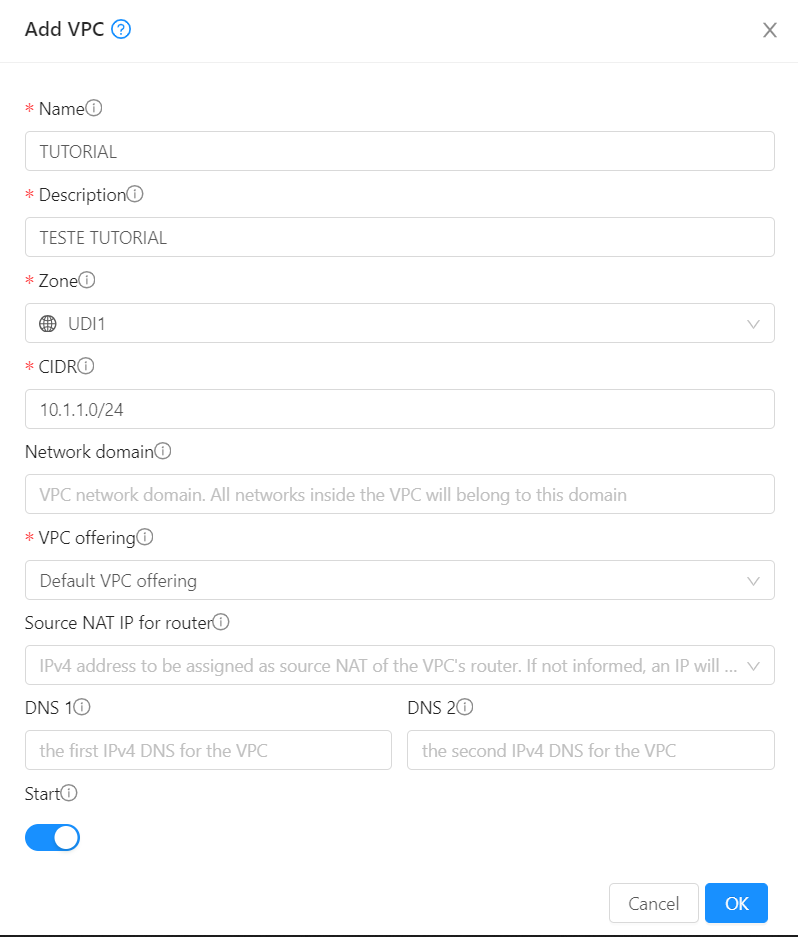

Providencie as seguintes informações:

- Nome : um nome exclusivo para o gateway do cliente VPN que você está criando.

- Gateway : O endereço IP do gateway remoto.

- Lista CIDR : a lista CIDR de convidados das sub-redes remotas. Insira um CIDR ou uma lista de CIDRs separados por vírgula. Certifique-se de que uma lista CIDR convidada não esteja sobreposta ao CIDR da VPC ou a outro CIDR convidado. O CIDR deve ser compatível com RFC1918.

- Chave pré-compartilhada IPsec : A chave pré-compartilhada é um método em que os terminais da VPN compartilham uma chave secreta. Esse valor de chave é usado para autenticar o gateway do cliente e o gateway VPC VPN entre si. A sequência não pode conter nova linha ou aspas duplas.

- Criptografia IKE : A política Internet Key Exchange (IKE) para a fase 1. Os algoritmos de criptografia suportados são AES128, AES192, AES256 e 3DES. A autenticação é realizada por meio de chaves pré-compartilhadas.

- Hash IKE : O hash IKE para a fase 1. Os algoritmos de hash suportados são SHA1 e MD5.

- IKE DH : Um protocolo de criptografia de chave pública que permite que duas partes estabeleçam um segredo compartilhado através de um canal de comunicação inseguro. O grupo Diffie-Hellman de 1536 bits é usado no IKE para estabelecer chaves de sessão. As opções suportadas são Nenhum, Grupo 5 (1536 bits) e Grupo 2 (1024 bits).

- Criptografia ESP : algoritmo de encapsulamento de carga útil de segurança (ESP) na fase 2. Os algoritmos de criptografia suportados são AES128, AES192, AES256 e 3DES.

- Hash ESP : encapsulando hash de carga útil de segurança (ESP) para a fase 2. Os algoritmos de hash suportados são SHA1 e MD5.

- Perfect Forward Secrecy : (ou PFS) é a propriedade que garante que uma chave de sessão derivada de um conjunto de chaves públicas e privadas de longo prazo não será comprometida.Esta propriedade impõe uma nova troca de chaves Diffie-Hellman. Ele fornece o material de chaveamento com maior vida útil e, portanto, maior resistência a ataques criptográficos. As opções disponíveis são Nenhum, Grupo 5 (1536 bits) e Grupo 2 (1024 bits). A segurança das trocas de chaves aumenta à medida que os grupos DH crescem, assim como o tempo das trocas.

- Tempo de vida do IKE (segundos) : o tempo de vida da fase 1 da associação de segurança em segundos. O padrão é 86.400 segundos (1 dia). Sempre que o tempo expirar, uma nova troca da fase 1 é realizada.

- Vida útil do ESP (segundos) : a vida útil da fase 2 da associação de segurança em segundos. O padrão é 3.600 segundos (1 hora). Sempre que o valor atinge o limite, o sistema inicia uma nova chave para renovar a criptografia IPsec e as chaves de autenticação da sessão.

- Detecção de peer morto : um método para detectar um peer indisponível do Internet Key Exchange (IKE). Selecione esta opção se desejar que o roteador virtual consulte a atividade de seu par IKE em intervalos regulares. É preciso ter a mesma configuração de DPD em ambos os lados da conexão VPN.

- Forçar encapsulamento UDP de pacotes ESP : Forçar encapsulamento para passagem NAT

- Por fim, clique em OK.

Criando um gateway VPN para a VPC:

Primeiramente, faça login no painel do Data Center Virtual como administrador ou usuário final.

Em seguida, na navegação esquerda, escolha Rede.

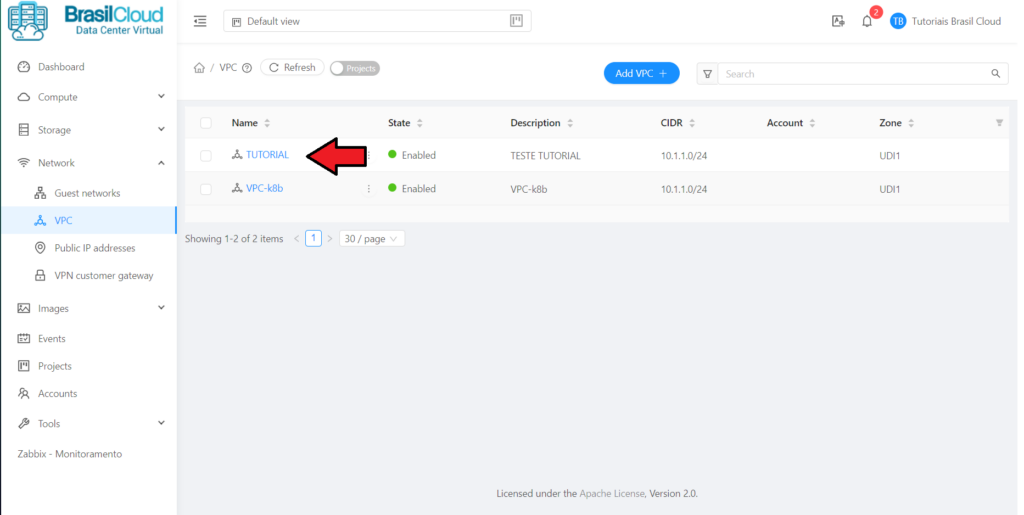

Logo depois, na visualização Selecionar, selecione VPC.

Clique no botão Configurar da VPC

A página VPC é exibida para voce completar as seguintes informações:

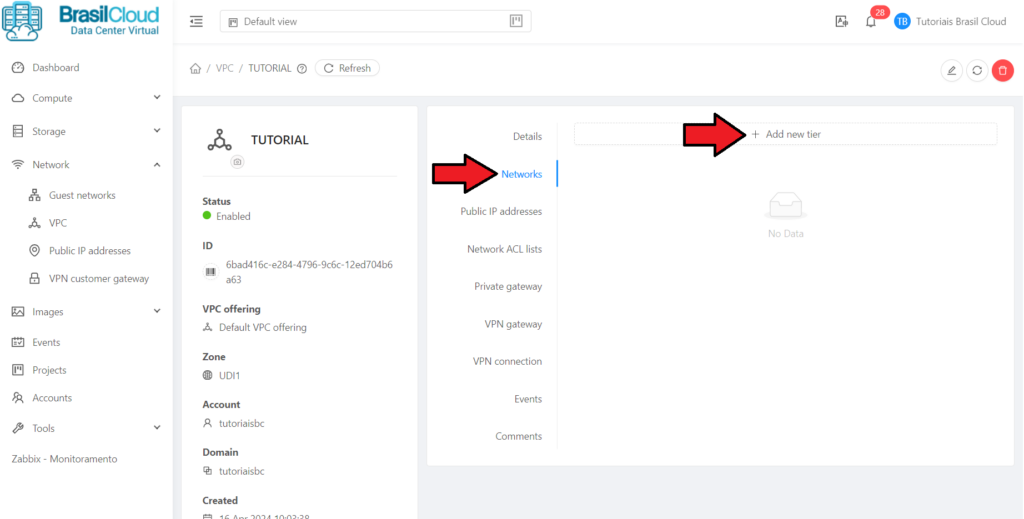

Após criar, selecione a sua VPC:

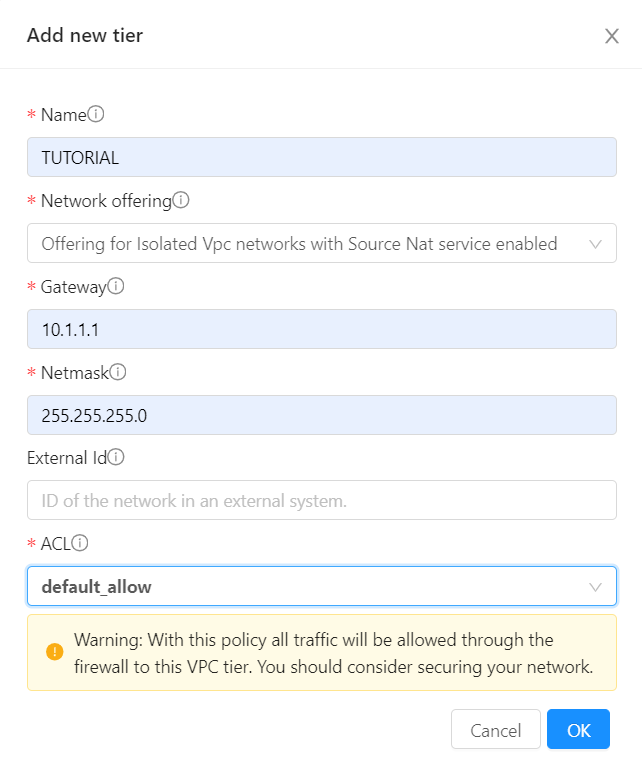

Crie sua nova Rede:

Escolha as definições da sua rede:

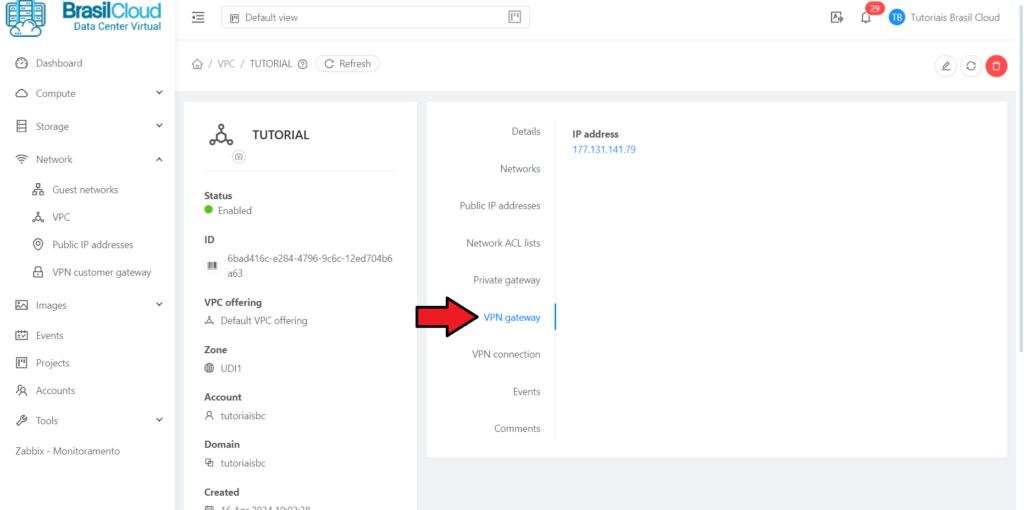

Se você estiver criando o gateway VPN pela primeira vez, selecionar Site-to-Site VPN solicitará que você crie um gateway VPN.

Dentro de alguns instantes, o gateway VPN é criado.

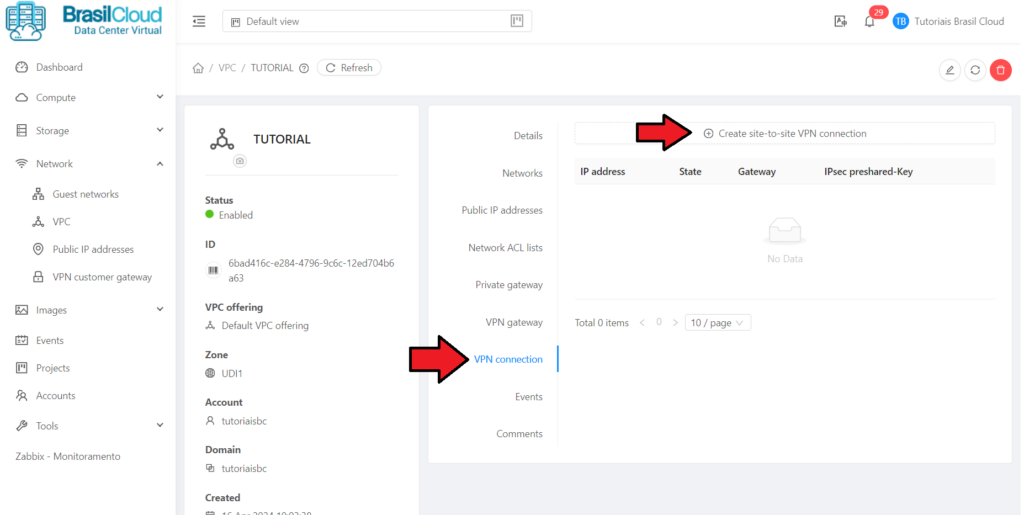

Logo após, crie uma site-to-site VPN connection:

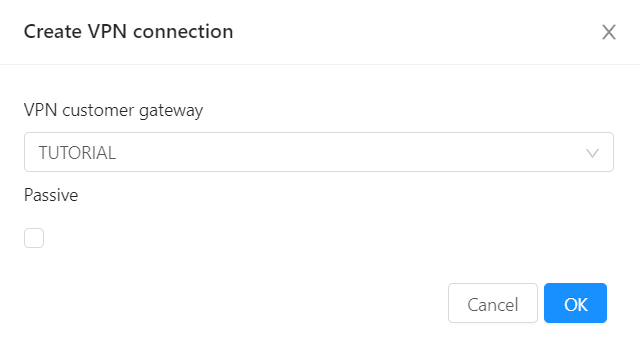

Selecione o seu VPN customer gateway criado anteriormente:

Por fim, clique em OK e em alguns segundos sua conexão será criada.

Agora, basta conectar sua VPN usando os dados escolhidos anteriormente.