Este guia foi elaborado para ajudar você a compreender o status de segurança e conformidade do seu ambiente de forma simples e objetiva.

1. Fundamentos de Leitura (Comum a Todos os Relatórios)

Todo relatório começa fornecendo o contexto de monitoramento.

1.1. Período e Agentes Monitorados

O relatório sempre especifica o intervalo de tempo analisado (ex: de 2025-11-01 a 2025-11-30) e o nome do gerenciador de SIEM (ex: SIEM)

A tabela de Agentes mostra quais sistemas estão sob monitoramento ativo

| Campo | O que significa | Exemplo |

| ID e Nome (Name) | O sistema monitorado (host). | NOME DO HOST |

| IP address | Endereço de rede do sistema. | 192.168.10.64 |

| Operating system | Sistema operacional do agente. | AlmaLinux 9.7 ou Ubuntu 24.04.3 LTS |

| Last keep alive | A última comunicação registrada, confirmando que o monitoramento está funcionando | Dec 5, 2025 @ 11:30:50.000 |

1.2. Interpretação dos Níveis de Severidade (Level)

O campo “Level” nos resumos de alertas (Alerts Summary) indica a criticidade de um evento, sendo crucial para priorizar a resposta:

• Níveis Baixos (3, 4): Eventos informativos ou de rotina (ex: PAM: Login session opened, Level 3).

• Níveis Intermediários (5, 6, 7): Indica tentativas de acesso não autorizado ou alterações importantes. Eventos Level 7, como Integrity checksum changed, indicam que um arquivo monitorado foi modificado.

• Níveis Altos (10, 15): Requerem atenção e investigação imediatas. Representam ameaças graves, como ataques de força bruta (Level 10) ou detecção de explorações conhecidas (ex: Shellshock attack detected, Level 15).

1.3. A Importância da Contagem (Count)

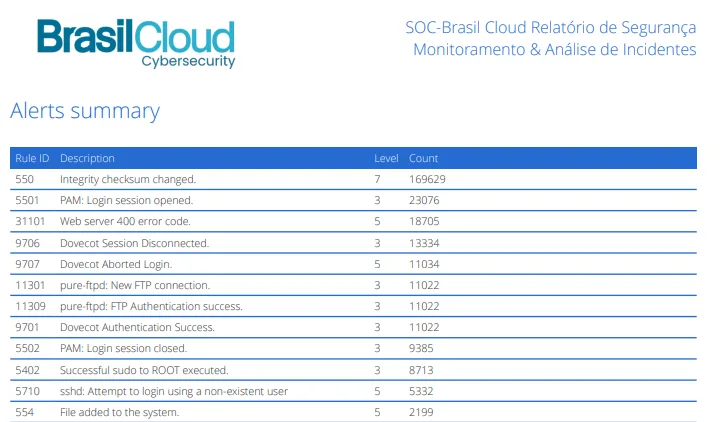

A coluna Count (Contagem) indica quantas vezes uma regra ou evento foi disparado durante o período. Uma contagem muito alta para regras de alta severidade (Level 7 ou superior) sugere um ataque massivo ou um problema de configuração persistente. Por exemplo, o agente gerou 168.799 ocorrências de Integrity checksum changed

2. Análise dos Relatórios de Segurança e Ameaças

Estes relatórios fornecem uma visão direta das atividades maliciosas e alterações nos sistemas.

Relatório Geral (Threat Hunting Report)

O objetivo é percorrer os alertas de segurança para identificar problemas e ameaças.

• Top 3 agents with level 15 alerts: Esta seção lista os sistemas que apresentaram o maior número de alertas de severidade máxima (Level 15), os quais devem ser o foco da investigação prioritária.

• Alerts Summary: Detalha a distribuição de eventos. Por exemplo, a Regra 550 (Integrity checksum changed) pode ter uma contagem de 169.629 ocorrências (Level 7), enquanto a Regra 31151 (Multiple web server 400 error codes from same source ip) pode ter 1.266 ocorrências (Level 10).

Relatório FIM (File Integrity Monitoring)

Focado na integridade de arquivos, monitorando mudanças em permissões, conteúdo, propriedade e atributos.

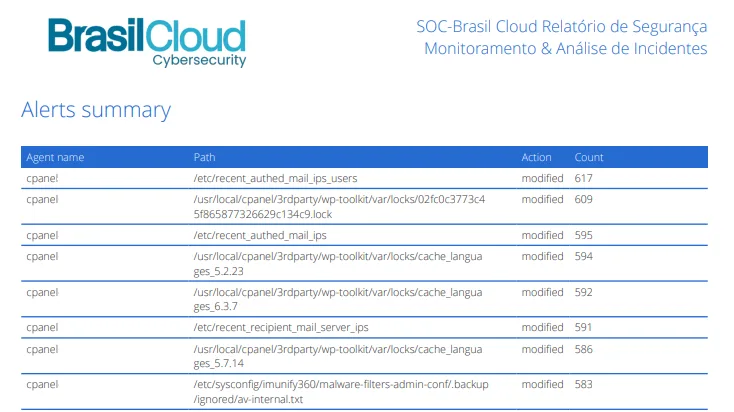

• Ações e Caminhos (Path/Action): O relatório detalha quais arquivos foram afetados e a ação tomada (modified, added, deleted). Arquivos de configuração do sistema (/etc/) ou de inicialização (/boot/grub/grub.cfg) são monitorados.

• Top 3 FIM rules: As regras mais comuns que exigem atenção são: 550 (Integrity checksum changed), 554 (File added to the system), e 553 (File deleted).

• Agents with suspicious FIM activity: Esta lista prioriza os sistemas que tiveram o maior número de alertas FIM (nível 7 a 15).

Relatório MITRE ATT&CK

Este relatório oferece contexto, mapeando os alertas de segurança para táticas e técnicas de adversários.

• Top tactics / Attacks by technique: Em vez de focar em uma regra específica, você vê as táticas (como “Acesso Inicial” ou “Execução”) e as técnicas que o atacante está empregando.

• Exemplos de Alertas Mapeados: Alertas de força bruta (Multiple failed logins) ou detecção de explorações (Shellshock attack detected) são mapeados para a estrutura MITRE, ajudando a entender o método do ataque.

3. Análise dos Relatórios de Conformidade e Operacionais

Estes relatórios organizam os alertas por requisitos de regulamentações, fornecendo um panorama de auditoria. Se um requisito tiver alta contagem, ele está sob risco de não conformidade

| Tipo de Relatório | Objetivo Principal | Requisitos Chave (e Regras Associadas) | Foco de Atenção |

| GDPR | Conformidade com o Regulamento Geral de Proteção de Dados | II_5.1.f: Confidencialidade e integridade dos sistemas (Regras 550, 554, 553). IV_32.2: Monitoramento de acesso e contas privilegiadas (Regras 5501, 9706). IV_35.7.d: Prevenção e investigação de violações por malwares (Regra 31101) | Monitore os requisitos com as maiores contagens, como II_5.1.f (168.799 ocorrências) |

| HIPAA | Proteção da privacidade e segurança das informações médicas (PHI) | 164.312.c.1 e 164.312.c.2: Proteção de integridade (Level 7). 164.312.b: Controle de acesso e autenticação (Level 3 e 5) | Concentre-se nas contagens altas de Level 7 (integridade) e Level 10 (brute force, ex: 200 ocorrências) |

| NIST 800-53 | Diretrizes para sistemas de informação federais | SI.7: Integridade do sistema e das informações (Level 7). AU.14 / AC.7: Controles de auditoria e acesso. SI.4: Integridade de informações e eventos relacionados a ataques (Level 10 e 15). | SI.7 frequentemente tem as maiores contagens de Level 7 (ex: 169.407 ocorrências) |

| PCI DSS | Segurança para dados de cartões de pagamento | 11.5: Monitoramento de integridade de arquivos (Regras 550, 554, 553). 6.5: Vulnerabilidades de codificação/erros de servidor (Regra 31101). 11.4: Detecção de intrusão (Regra 31151). | Requirement 11.5 deve ser priorizado se o campo Count for alto, indicando que muitas alterações ocorreram |

| TSC (Trust Services Criteria) | Avaliação de Segurança, Disponibilidade, Integridade de Processamento, etc | CC7.2 / CC7.3: Monitoramento e avaliação de anomalias/incidentes (Regras 550, 5501, 31101). CC6.8: Prevenção de software malicioso (Regras 550, 5501, 31101). | Verifique se os requisitos CC7.2, CC7.3, CC6.8 e PI1.4 têm contagens altas de Integrity checksum changed |

| IT Hygiene Report | Coleta de dados de inventário e operacionais, não é um relatório de alertas de segurança | Package types (Tipos de pacotes instalados). Top 5 destination ports (Portas de destino mais usadas). Processes start time (Horário de início dos processos). | Use este relatório para revisão de inventário, configurações e status operacional dos sistemas |

Metáfora para Entendimento: Imagine que o seu sistema SIEM é a Central de Segurança de um condomínio.

Os relatórios de Conformidade (GDPR, PCI, HIPAA) são como os relatórios de auditoria que confirmam se o condomínio está seguindo todas as regras legais (ex: a regra 11.5 do PCI, que exige monitoramento de arquivos, foi violada 168 mil vezes).

Os relatórios de Ameaças (General, MITRE) são os relatórios de incidentes: eles mostram quem (Agente), o que (Descrição) e quão grave (Level 15) foi o ataque, e o MITRE explica a estratégia que o ladrão usou (Tática).

4. O Mapa da Alteração (Relatórios FIM)

Se a seção de alertas mostra que algo mudou, o relatório FIM (Monitoramento de Integridade de Arquivos) age como o registro detalhado do zelador, mostrando onde e o que foi mexido.

• A “Ação” (Action) informa se o objeto foi modified (modificado), added (adicionado) ou deleted (excluído).

• O “Caminho” (Path) informa o endereço exato do objeto.

Analogia: Se o alarme disparou com uma alteração de nível 7 (Regra 550: Integrity checksum changed), o relatório FIM mostra se foi a fechadura do servidor (/etc/Acronis/BackupAndRecovery.config) que foi modificada ou se foi apenas um aviso de correio eletrônico rotativo (/etc/recent_authed_mail_ips_users).

É crucial verificar se arquivos de inicialização (como /boot/grub/grub.cfg, /boot/vmlinuz ou /boot/initrd.img,) ou arquivos de configuração crítica do Acronis, foram modificados, mesmo que apenas duas vezes.

5. A Investigação Criminal (Relatórios MITRE ATT&CK e Nível 15)

O Relatório MITRE ATT&CK e os alertas de Nível 15 elevam o alerta de “intrusão” para “investigação criminal”.

• Nível 15 (O Aríete): O alerta Shellshock attack detected é o nível máximo de gravidade (Level 15). Ocorre 71 a 141 vezes no agente.

• Nível 10 (Tentativas Recorrentes): Alertas como Multiple web server 400 error codes from same source ip ou PAM: Multiple failed logins in a small period of time (força bruta) representam tentativas persistentes de invasão.

Analogia: O Alerta de Nível 15 (Shellshock) é como o sistema de segurança identificando que um criminoso usou uma ferramenta de arrombamento conhecida mundialmente. O relatório MITRE não apenas mostra o alerta, mas explica a Tática do criminoso (ex: “Acesso Inicial” ou “Execução”), ajudando a equipe de segurança a entender a estratégia do ataque.

6. O Livro de Regras do Condomínio (Relatórios de Conformidade)

Os relatórios GDPR, HIPAA, NIST, PCI DSS e TSC não medem o risco de segurança diretamente, mas sim se as ações no sistema violam as regras do “Livro de Regras” (o framework de conformidade).

• O Principal Desafio de Conformidade: Quase todos os frameworks listam a alteração de integridade (Regra 550: Integrity checksum changed) como o evento mais comum.

• O Impacto da Contagem: A alta contagem de 168.799 a 169.407 ocorrências da regra Integrity checksum changed no agente, significa que múltiplos requisitos de conformidade estão sob risco massivo, como:

◦ PCI DSS: O Requisito 11.5 (Detecção de Mudanças),.

◦ GDPR: O Requisito II_5.1.f (Confidencialidade e integridade),.

◦ HIPAA: Requisitos 164.312.c.1 e 164.312.c.2 (Proteção de integridade),.

◦ NIST: Requisito SI.7 (Integridade do sistema),.

◦ TSC: Requisitos CC7.2, CC7.3 (Monitoramento de anomalias e incidentes) e PI1.4 (Integridade da Saída),,,,.

Analogia: Quando o relatório de Conformidade mostra uma contagem de 168.799 no Requisito 11.5 do PCI, significa que a regra do condomínio que exige “Monitorar todas as alterações de arquivos críticos” está sendo falhada em larga escala. Você não precisa saber exatamente qual arquivo é, mas sabe que o volume de alterações não autorizadas ou inesperadas é inaceitável para o padrão regulatório.

Resumo e Priorização de Ações

Ao finalizar a leitura, o objetivo é traduzir a Contagem (Count) e o Nível (Level) em uma lista de prioridades de segurança e conformidade. O Agente deve ser o ponto focal da investigação, pois está consistentemente ligado aos alertas de maior volume e maior gravidade.

Você deve priorizar a investigação nas seguintes áreas:

1. Risco de Conformidade e Ruído Operacional (Level 7): O volume massivo de centenas de milhares de ocorrências de Integrity checksum changed (Regra 550, Nível 7) no adente indica um desafio crítico de conformidade que impacta diretamente os requisitos 11.5 do PCI DSS, II_5.1.f do GDPR, SI.7 do NIST 800-53, e CC7.2/CC7.3 do TSC.

2. Ameaças Imediatas (Level 15 e 10): Ataques de Nível 15, como o Shellshock attack detected (detectado 71 a 141 vezes), exigem a atenção mais urgente. O mesmo agente também sofreu ataques de força bruta e web de Nível 10, como Multiple web server 400 error codes from same source ip (1.266 ocorrências) e PAM: Multiple failed logins in a small period of time (136 ocorrências).

3. Monitoramento FIM Crítico: Verifique o relatório FIM (File Integrity Monitoring) no o agente para confirmar se as modificações em arquivos de configuração do cPanel/Wordpress Toolkit (ex: /usr/local/cpanel/3rdparty/wp-toolkit/var/locks/...) ou de segurança (ex: Imunify360) eram esperadas.

Conclusão: Use o Nível (Level) para saber a gravidade do evento e a Contagem (Count) para entender a frequência e o impacto na sua conformidade. Se o agente continuar a dominar as contagens de Nível 7 e 15, este sistema deve ser a prioridade máxima para a sua equipe de TI