- Neste Tutorial vamos lhe mostrar como Adicionar um gateway privado a uma VPC no Data Center Virtual da Brasil Cloud.

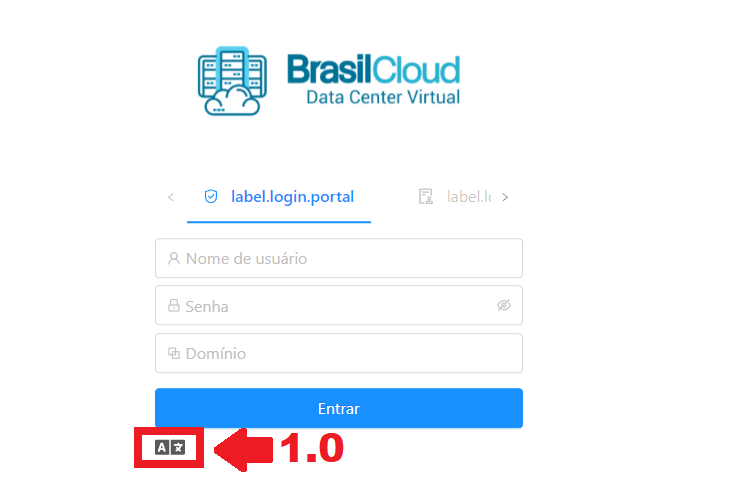

1 – Acesse o Painel do Data Center Virtual

Para Adicionar um gateway privado a uma VPC no Data Center Virtual, o primeiro passo é efetuar o login no painel.

As credenciais de acesso são enviadas a todos clientes por e-mail automático da Brasil Cloud, caso tenha alguma dúvida, favor contatar nosso Suporte.

2 – Selecione o Idioma

Antes de preencher os dados, escolha em qual idioma deseja seu painel (1.0).

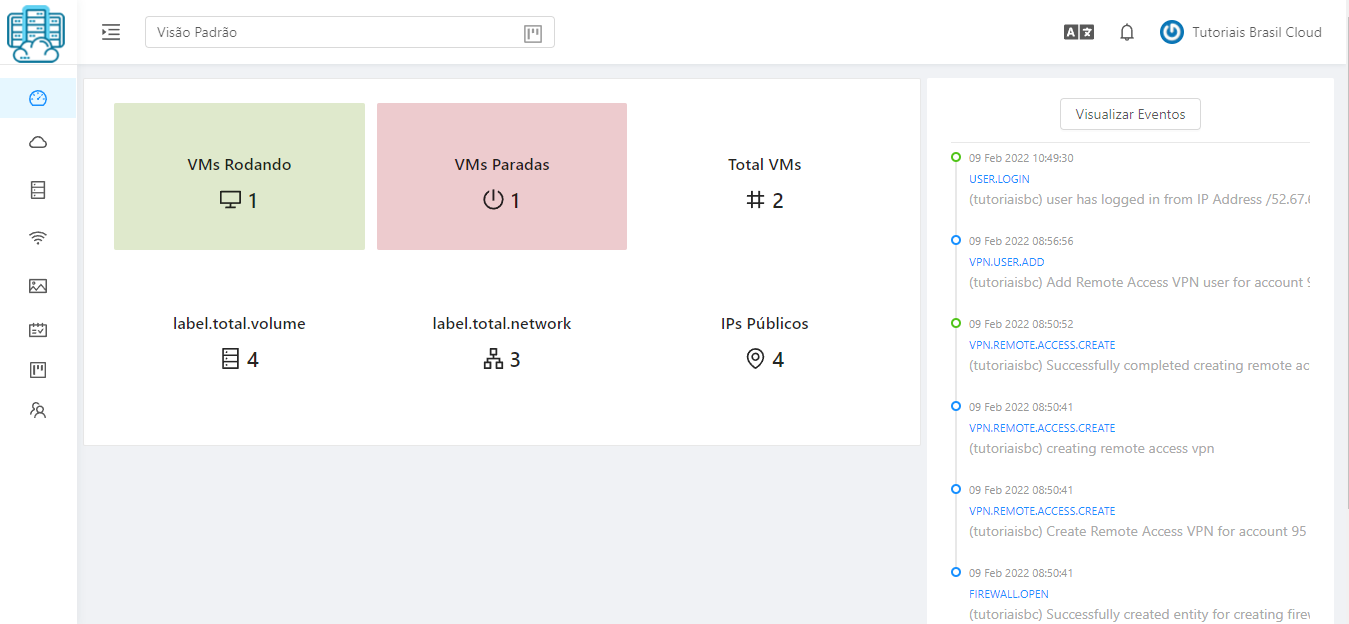

3 – Credenciais de acesso

Preencha com os dados que você recebeu no e-mail, na seguinte ordem:

- Nome de Usuário (2.1);

- Senha (2.2);

- Domínio (2.3).

- Após isto, clique em Entrar (2.4).

Após logar, você estará dentro do seu Painel do Data Center Virtual – Brasil Cloud.

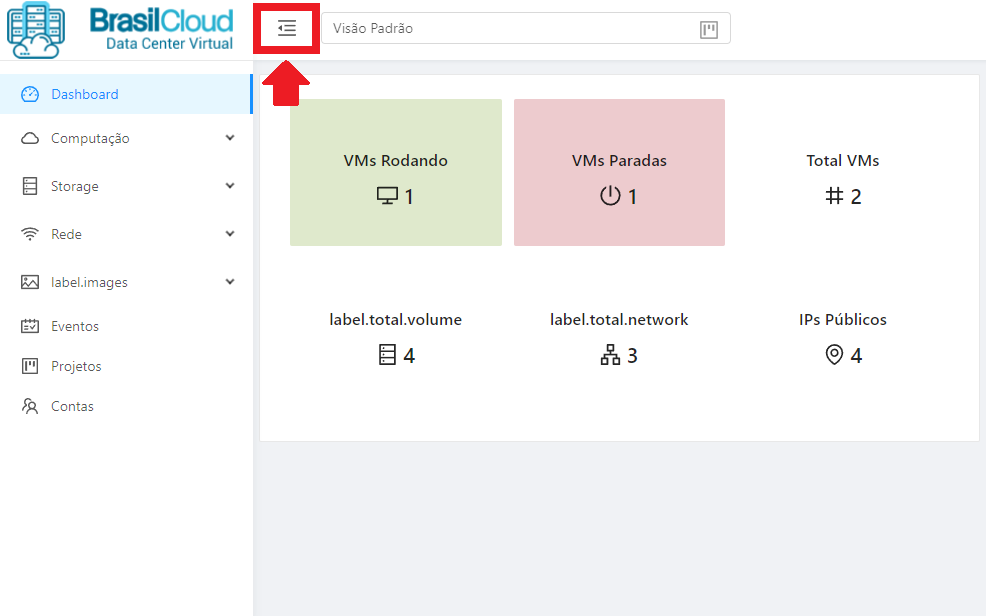

4 – Interface do Sistema

Perfeito, agora você possui acesso pleno ao Data Center Virtual da Brasil Cloud.

Para facilitar a leitura do menu, clique no ícone indicado abaixo para mostrar mais detalhes das opções conforme indica a imagem abaixo.

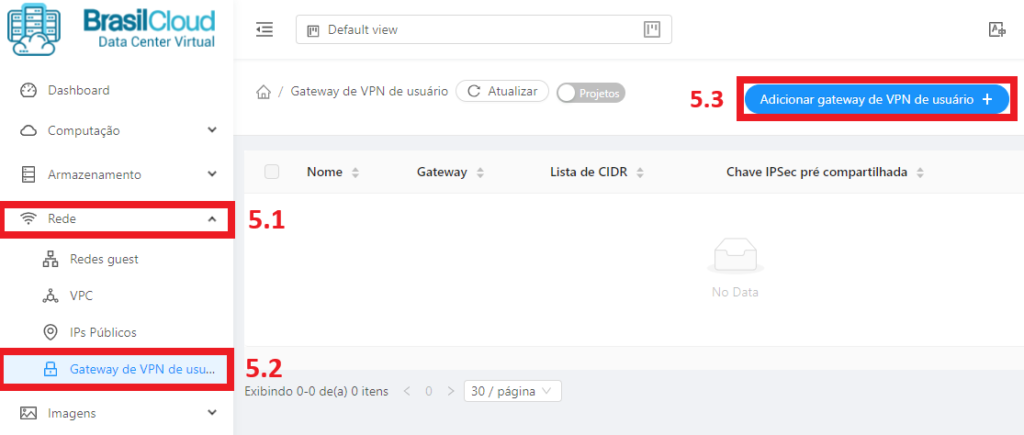

5 – Criar um gateway privado

Para realizar a criação do Gateway, segue o passo abaixo para a criação.

- 5.1 No menu lateral, selecione Rede

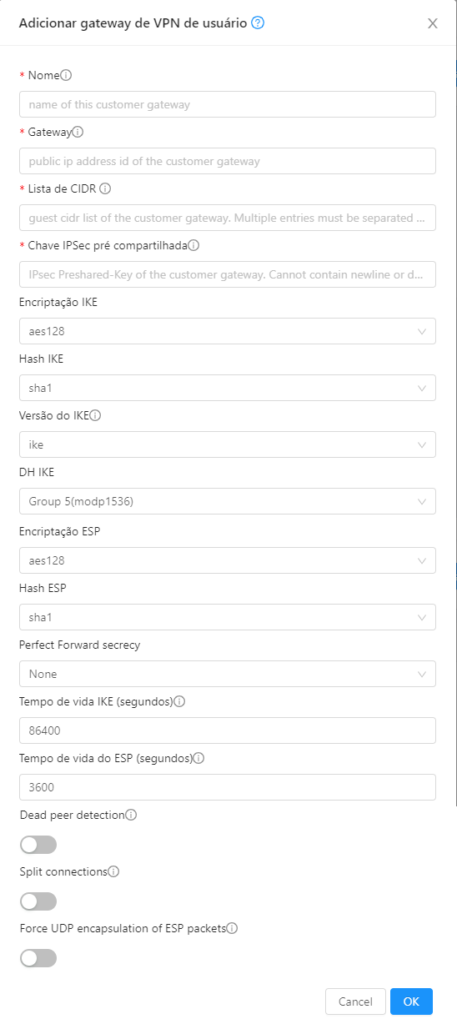

- 5.2 Gateway de VPN de usuario

- 5.3 Adicionar gateway de VPN de usuario onde vai abrir uma tela de configuração do gateway

Ao abrir o popup para Adicionar gateway de VPN, preencha todos os campos

- Nome: Este é um nome exclusivo para o gateway da VPN do cliente que você está criando.

- Gateway: É o endereço IP do gateway remoto ao qual você deseja se conectar.

- Lista CIDR: Refere-se à lista de intervalos CIDR que representam as sub-redes remotas. Você pode inserir um único CIDR ou uma lista de CIDRs separados por vírgulas. Certifique-se de que esses intervalos não se sobrepõem com o CIDR da sua VPC ou com outros intervalos de sub-redes convidadas. Além disso, esses CIDRs devem estar em conformidade com o padrão RFC1918.

- Chave pré-compartilhada IPsec: Esta chave é usada para autenticar o gateway do cliente VPN e o gateway VPC VPN um ao outro. Ela é uma chave secreta compartilhada entre os terminais da VPN e não deve conter quebras de linha ou aspas duplas. A autenticação ocorre quando ambos os lados da VPN calculam um hash usando essa chave pré-compartilhada.

- Criptografia IKE: Representa a política de Internet Key Exchange (IKE) na fase 1 do processo de negociação da VPN. Você pode escolher entre algoritmos de criptografia como AES128, AES192, AES256 e 3DES. A autenticação é feita por meio de chaves pré-compartilhadas.

- Hash IKE: Refere-se ao algoritmo de hash usado na fase 1 do processo IKE. As opções suportadas incluem SHA1 e MD5.

- IKE DH: Este é o grupo Diffie-Hellman usado para estabelecer chaves de sessão na fase 1. As opções incluem Nenhum, Grupo 5 (1536 bits) e Grupo 2 (1024 bits).

- Criptografia ESP: É o algoritmo de encapsulamento da carga útil de segurança (ESP) na fase 2 do processo IKE. Você pode escolher entre algoritmos como AES128, AES192, AES256 e 3DES.

- Hash ESP: Refere-se ao algoritmo de hash usado na fase 2 do processo IKE. As opções suportadas incluem SHA1 e MD5.

- Perfect Forward Secrecy: Isso garante que uma chave de sessão derivada de chaves de longo prazo não seja comprometida. Requer uma nova troca de chaves Diffie-Hellman. As opções disponíveis incluem Nenhum, Grupo 5 (1536 bits) e Grupo 2 (1024 bits).

- Tempo de vida do IKE (segundos): É o tempo de vida da fase 1 da associação de segurança em segundos. O valor padrão é de 86.400 segundos (1 dia), e uma nova negociação da fase 1 é realizada quando esse tempo expira.

- Vida útil do ESP (segundos): Representa o tempo de vida da fase 2 da associação de segurança em segundos. O valor padrão é de 3.600 segundos (1 hora), e uma nova chave é iniciada quando esse tempo é excedido.

- Dead peer detection: Esta opção permite ao roteador virtual monitorar a atividade do par IKE em intervalos regulares para detectar se o peer está inacessível.

- Split connections: Para IKEv2, se vários cidrs de sub-rede direita devem ser divididos em diversas instruções de conexão.

- Forçar encapsulamento UDP de pacotes ESP: Essa configuração é usada para forçar o encapsulamento UDP de pacotes ESP, o que pode ser necessário em situações em que a passagem NAT está envolvida.

6 – Adicionando um gateway privado a uma VPC

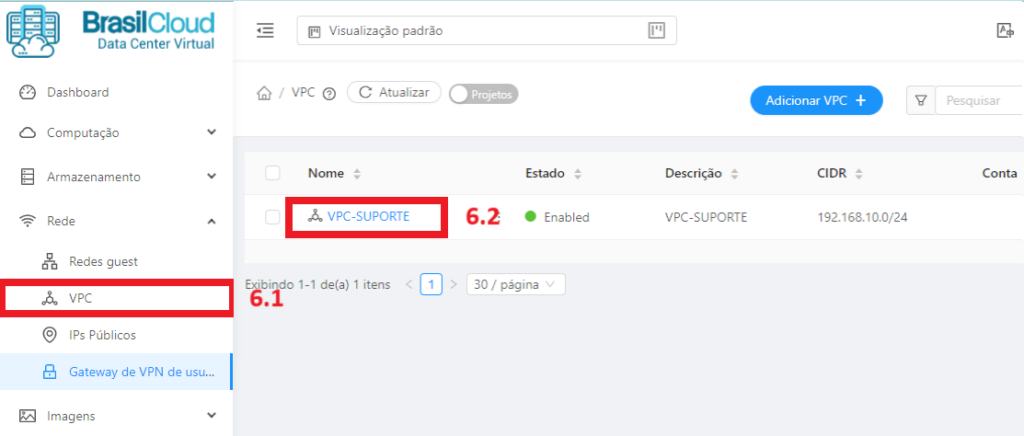

Para Adicionando um gateway privado a uma VPC segue os passo a baixo

- VPC (6.1);

- Selecione a sua VPC (6.2);

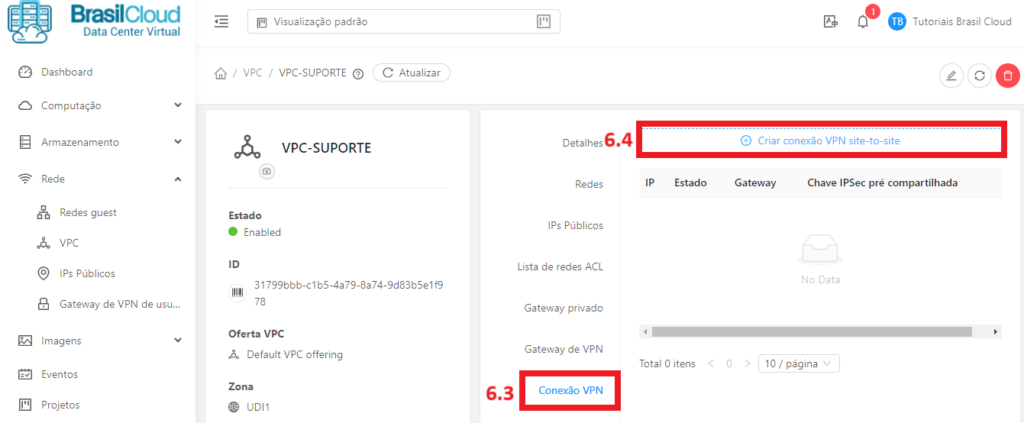

Agora na configurção da VPC segue os passo abaixo:

- Conexão VPN (6.3)

- Criar conexão de VPN site-to-site (6.4)

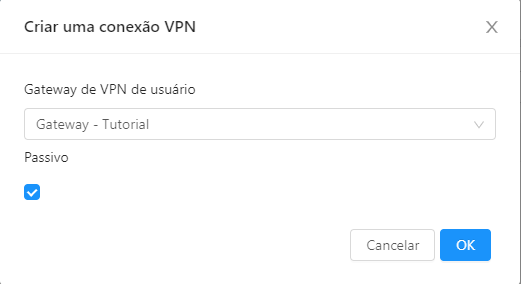

Agora vamos selecionar o Gateway para a conexão VPN

Para finalizar Clique em OK.

Perfeito, seu gateway privado a uma VPC Site-to-Site está criado.