Você sabe o que é um ataque hacker? Sabe que para a sua empresa esteja suscetível a esses ataques, ela só precisa utilizar um computador? Compreende os prejuízos que uma investida hacker pode causar ao seu negócio? Conhece os tipos de ataques hacker que pode sofrer?

A investida cibercriminosa acontece quando terceiros manipulam o funcionamento normal de um computador e os seus sistemas. Esses ataques visam roubar informações de clientes ou sequestrar dados com o propósito de extorsão virtual. Ataques cibernéticos podem trazer danos irrecuperáveis para as organizações, portanto, é importante conhecer os principais tipos de ataques e saber como se proteger deles. Confira!

1. Cavalo de Troia

Geralmente, o Cavalo de Troia tem um único objetivo, causar danos graves ao alvo. Sendo assim, ele se une ao sistema de maneira a inviabilizar o uso do computador ou da rede como um todo. É disseminado, normalmente, por meio de e-mail ou fica escondido dentro de aplicações do interesse do usuário.

Assim, para se proteger desse tipo de ataque é necessário ter um antivírus constantemente atualizado e evitar fazer download de arquivos em sites e servidores não confiáveis. Desconfie também de links e anexos estranhos enviados por e-mail.

2. Ataques Hacker: Ransomware

O Ransomware ou sequestro de dados é um ataque que bloqueia o computador, servidor, smartphone com o propósito de impedir que o usuário o acesse até que seja pago um resgate. Esse ataque também pode criptografar os arquivos utilizando uma chave que somente o sequestrador tem.

É realizado, em sua maioria, através de um e-mail malicioso ou site comprometido.

Para evitar a infecção por ransomware é necessário que seu sistema operacional e aplicativos estejam atualizados e que você tenha um antivírus. Não se esqueça também de realizar regularmente backup dos arquivos da sua empresa.

3. Port Scanning Attack

É um malware que busca vulnerabilidades no sistema. Esse ataque procura encontrar uma porta disponível para explorar os arquivos que compõem o servidor. Por isso, para se proteger desse malware é necessário que sua empresa tenha um antivírus atualizado.

4. DDoS Attack

O ataque hacker DDoS (Distributed Denial of Service, em inglês), tem como propósito sobrecarregar a rede de um computador ou servidor de uma empresa, esgotar seus recursos de memória e processamento e fazer com que o site fique indisponível para ser acessado por qualquer usuário. Vários atacantes realizam essa investida ao mesmo tempo, sobrecarregando o alvo, que não consegue atender às requisições e sai do ar, impedindo qualquer interação ou acesso. Ter um site fora do ar pode causar grandes prejuízos para as corporações, portanto é necessário saber evitar esse tipo de ataque. No entanto, atualmente há ataques de DDoS na conexão de Internet de empresas, onde visam prejudicar o acesso à rede. Sendo assim, invista em largura de banda, firewall , além de ter um profissional de TI capacitado para lhe auxiliar se esse tipo de ataque lhe acontecer.

5. Ataques Hacker: Brute Force

O Ataque de Força Bruta invade contas e quebra chaves de senhas. O hacker faz a tentativa de acesso de um login e senha preenchendo os campos de forma manual, digitando palavra por palavra e efetuando tentativas de login no serviço em questão. Ou de forma automática por meio de um software que bombardeia diversas senhas por segundo até quebrar a chave, por isso o nome Força Bruta.

Há diversas formas de evitar ou neutralizar esse tipo de ataque. Se você é um programador, é sempre bom utilizar funções que bloqueiam uma determinada conta após X tentativas de login. Também programar para que esta conta esteja disponível para novas tentativas de login após X minutos.

Dessa forma, seu software, site, servidor estará menos propício a ataques deste tipo. Há também firewall que bloqueia essa tentativa, banindo até o IP de conexão do usuário que digitou a senha errada várias vezes consecutivas.

6. Golpes de Engenharia Social

Esse tipo de ataque sempre é praticado de forma arquitetada por um grupo ou quadrilha de golpistas. Em um golpe de Engenharia Social os atacantes manipulam psicologicamente as vítimas, aproveitando-se da confiança, medo ou curiosidade das pessoas. Muito comum e aplicado em idosos, pessoas que recém divorciaram e funcionários de grandes empresas por meio das redes sociais.

Golpe do Nudes

O mais frequentes no brasil é popular Golpe do Nudes, Tudo começa quando um perfil fake adiciona o perfil alvo nas redes sociais, normalmente, ao adicionar o perfil da vitima, eles também adicionam perfis de amigos da vitima, o que da mais confiança de “veracidade” ao perfil. Iniciam conversas via chat, explorando a carência da vitima. Durante as conversas eles pedem para trocar fotos intimas “é o tal do manda nudes”. Após a troca de fotos pessoais, começa a extorsão e chantagem da vitima. Os criminosos entram em contato com a vitima falando que são policiais, funcionários da justiça e se a vitima não enviar quantias determinada de dinheiro eles ameaçam iniciar um processo por pedofolia, estupro entre outras chantagens também.

Infelizmente é um tipo de golpe que vem fazendo muitas vitimas no brasil e o o pior de tudo ele tem um efeito devastador na sociedade levando diversas vitimas do golpe ao suicídio.

Golpe a Colaboradores

Muito comum a colaboradores com cargo importantes em empresas. Tanto para ser enganados passando informações vitáis da empresa, assim com, os que são assediados para cometer crimes. Como foi o caso do maior ataque hacker a instituições financeira no Brasil, em 01/07/2025 o Banco BMP, sofreu um desvio de mais de R$ 500 Milhões durante a madruga. Um ataque hacker sofisticado? Não, um colaborador passou os acessos ao quadrilha para fazer o desvio por apenas R$ 15.000,00 – isso mesmo! Por apenas 15 mil reais, o colaborador ajudou criminosos a desvia 500 milhões.

7. Ataque de Phishing

O Phishing ou Fisgada (tradução do inglês) é uma das técnicas de ataques mais difundida desde o inicio da internet. Ele consiste em enganar o usuário – por isso o termo fisgada, “fisguei mais um trouxa” a clicar em anuncio, E-mail, site falso etc. O objetivo é claro: Pegar informações como senhas, cartões de créditos, contas bancarias, dados pessoais ou levar o usuário a fazer alguma ação como clicar em um Banner, anexo no e-mail.

Assim que o usuário executa uma ação como simplesmente clicar em algum link / anexo, automaticamente o computador, servidor ou até smartphone está infectado pelo atacante.

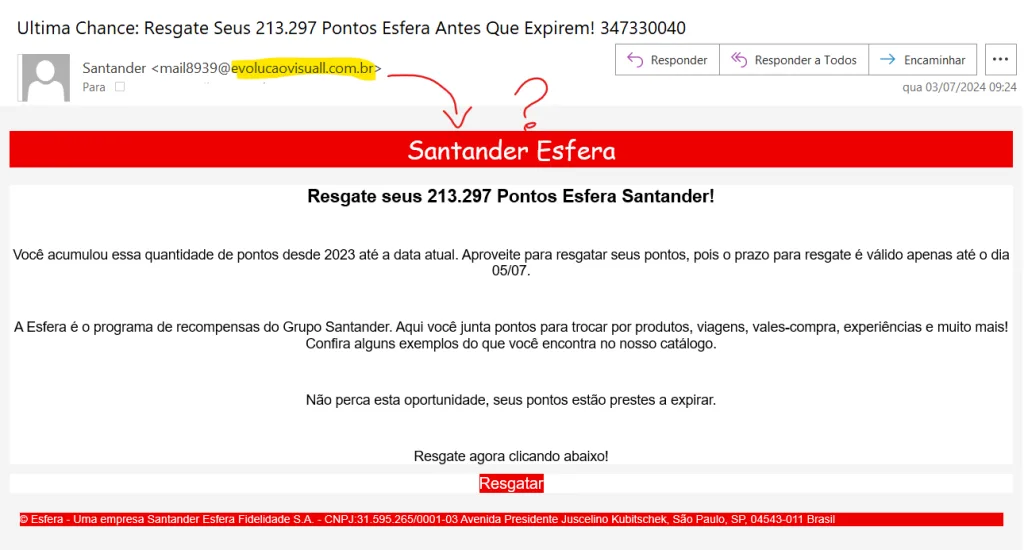

Veja um exemplo de uma tentativa de Phishing via e-mail:

Como pode notar, este e-mail tentou se passar por um programa do Banco do Santander. Neste caso, podemos notar uma tentativa clara de golpe, o e-mail tem um botão com link malicioso para “resgatar” os pontos.

Como se proteger? Desconfie! Essa técnica de ataque hacker visa enganar o usuário, desta forma, desconfie de E-mails estranhos, sites de venda de produtos com descontos agressivos, links estranhos e sempre utilize um bom antivírus.

8. Ataque de Vishing (Golpe por Telefone)

O Vishing (combinação de “voice” e “phishing”) é uma estratégia bem parecida com o phishing, porém é ocorre via ligação telefonica. Aqui no brasil, ele tem crescido bastante (que é preocupante).

O criminoso mascara o numero de telefone de ligação, podendo se passar por outro numero, como de sua agencia bancária. Você ao ver o numero na bina nota que é uma ligação da sua agencia bancaria, o golpista na linha fala que é assessor do seu gerente e agora tem uma atualização no Netbank que precisa de sua confirmação para validar o acesso. Tudo ocorre bem normal, ele confirma seus dados e no final pede seu login e senha do Netbank – Pronto, o golpe está feito, em questão de segundos o golpista transfere dinheiro da sua conta para diversas contas.

Como se proteger? NUNCA forneça login e senha de Netbank por telefone em nenhuma hipótese. Lembre-se nenhum banco solicita senha em ligações. Ao receber qualquer ligação do banco pedindo senhas, desconfie imediatamente.

9. Ataque Man-in-the-Middle (MitM)

O ataque Man-in-the-Middle já exige um pouco mais de conhecimento técnico do hacker, através de redes de wi-fi grátis ou publica, ou sites sem criptografia SSL o invasor intercepta e/ou altera a comunicação entre duas partes que acreditam estar se comunicando diretamente entre si com segurança. Por isso é muito não acessar redes de wifi grátis.

Lembre-se sempre, nem tudo que é grátis é bom, muitas vezes hacker liberam redes wi-fi em aeroportos, restaurantes para roubar senhas, cartões de credito e muito mais.

10. ZeroDay

O ZeroDay é um tipo de ataque hacker que explora uma brecha do software ou sistema. Quando alguem descobre, uma nova vulnerabilidade, ela permite executar um ataque ou até mesmo invadir o sistema.

Por isso chamamos de ZeroDay (dia zero), o momento que alguem descobre uma vulnerabilidade. Ela já poderia existir no sistema, mas não tinham ciência que ela existia, ou como ocorre em muitos casos, devido a uma atualização do código fonte (nova versão) o sistema ou software, ainda funciona com a linguagem antiga, gerando novas vulnerabilidade por falta de atualização do próprio sistema.

Por isso é extremamente importante manter seu Sistema Operacional sempre Atualizado. Afinal, Cyber Criminosos, especialistas em seguranças e os desenvolvedores travam uma corrida para conseguir explorar essa falha ou corrigi-la.

Ou seja, esse ataque nada mais é do que a exploração de uma falha de segurança com o objetivo de ganhos financeiros ou roubo de dados confidenciais. E para se proteger a empresa deve adotar boas práticas de segurança preventiva, ter proteção ativa e medidas de resposta a incidentes bem planejadas como por exemplo o Backup dos dados.

Neste artigo você aprendeu quais são os 10 principais tipos de ataques hacker e como proteger a sua empresa dessa ameaça. Agora está na hora de você aprender como garantir a segurança da informação na sua organização. Boa leitura!

Gostou do post? Se inscreva em nossa newsletter e receba mais conteúdos sobre o tema!